敏捷於疫情下對組織的助益

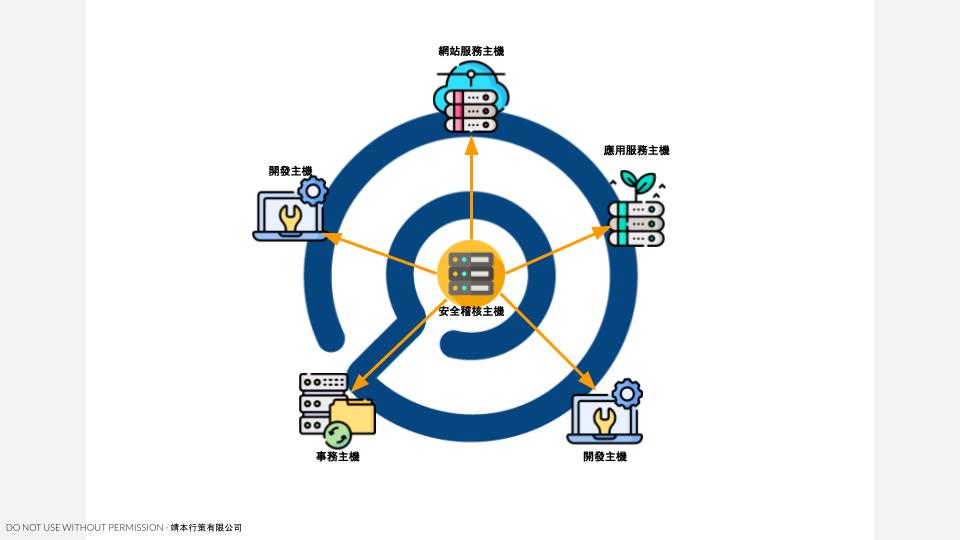

敏捷在疫情中,為企業帶來了什麼實質的影響? 從麥肯錫2的兩項調查統計來看 在客戶滿意度、員工參與度、與營運績效來看,在同一企業內,敏捷程度較高的部門表現顯然優於敏捷程度較低的部門。 基於亞洲與歐洲電信運營商的組織應變速度來看,敏捷成熟度最高的組織較成熟度最低的組織有著近兩倍的差異。 不可諱言地在疫情前,轉變對於組織來說,並不必然是極為迫切的事情。因為市場變化雖然強勁,但壓迫力卻並非立即性地逼得企業喘不過氣來。疫情來臨時,交付管道的失效、聯繫方式的失效、工作空間的失效等等問題,讓供需兩方彼此交互增強對於變動的需求。敏捷基本上是想找尋一個系統性的方式來解決最終結果的不確定性。畢竟,商業環境唯一不變的真理就是改變。 從疫情中過渡到後疫情 對於組織來說,什麼才是所謂「系統性」的方式? 這就得同時從團隊層級與企業層級兩個不同層級來探討,畢竟敏捷並不是組織內某個單位的事情,而所謂的文化改變,也不可能忽略組織的營運與治理。但不管哪一個層級,以敏捷的角度來看有兩件事是重要的: 1. 貼近於現實的可調適能力; 2. 可視性。 透過看板、電子協作工具,以及基於上述工具的指標儀板,組織才能在霧濛濛的不確定性市場中具備視覺能力。有了這些視覺能力,組織才能夠以更為全面的視角,客觀地衡量現況,進而調整自己的步伐。具備了這項基礎的能力後,才能讓調整步伐的能力有效展現。這就會回到了「如何實際地讓自己具有貼近於現實的可調適能力」這件事上。具體作法不外乎是 企業層級能夠盡快響應市場變化,調整方針與重要項目;團隊層級能夠基於這些改變的方針與實際場景的差異,具體地進行微調,來達成目標。 為了能夠做到這些事情,企業必須要思考的不會是如何帶入別人成功的套路,而是要去反思當前的營運模式、流程與治理方法。 企業作為一個法人,正如同自然人一般。面對外部刺激的反應,可以從大腦下達指令,然後產生相關反應,也可以在一些「特定條件」下,「授權」各部位直接採取行動。不管是從大腦下達,抑或是特定條件下的授權行為,為了能夠更有效率且無誤地發生效果。需要的不只是應急措施,更重要的是能夠重複的「成功規則」。因此,在得益於敏捷的實務作法,而在此次疫情中獲益的組織,在疫情之後,應該要去思考的是: 1. 疫情中採取了哪些應該持續下去的改變,還有哪些問題並未被解決; 2. 匯整經驗,融入日常營運,並且強化與擴大這些經驗的成熟度與覆蓋度。 後記 敏捷不僅是一種方法,也是一種能力。面對疫情所帶來的紛亂,提升企業的敏捷能力,便是提升企業韌性的最好策略。 1. Photo by Elena Mozhvilo on Unsplash 2.

繼續閱讀