DevSecOps 人才培養與發展

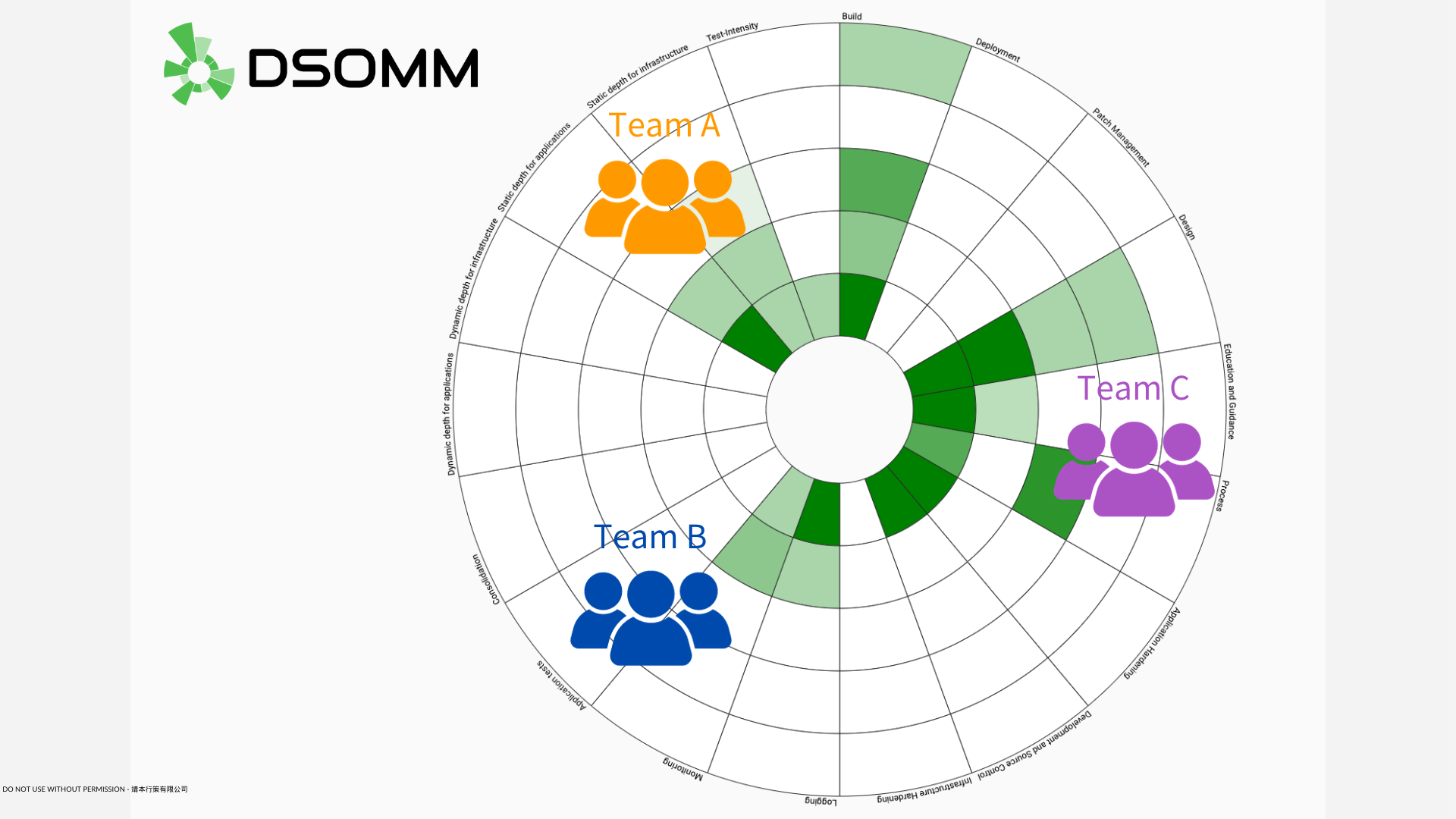

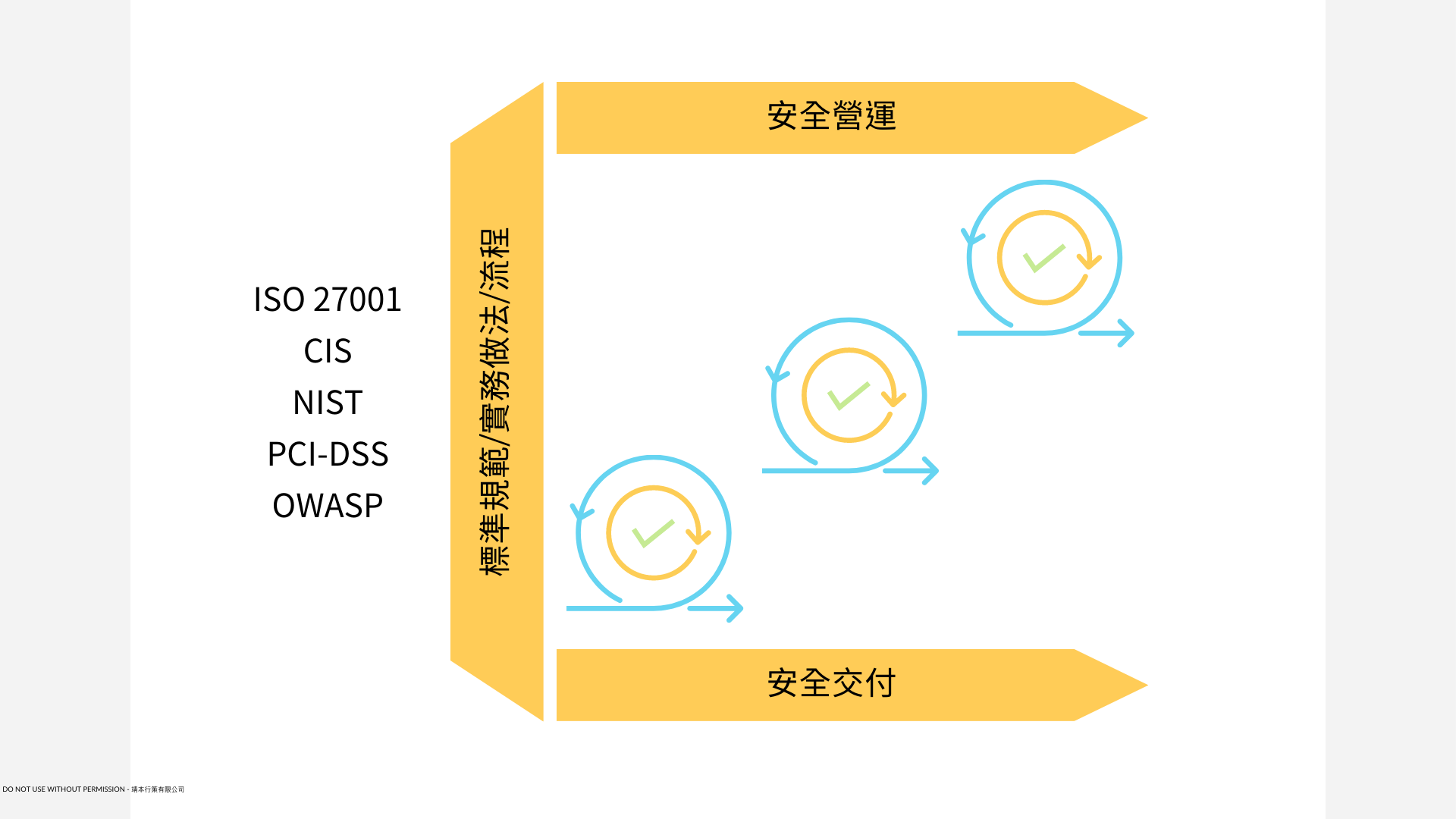

今年剛好有機會受國家資通安全研究院的邀請去參加 DevSecOps 人才培養的討論,與會者有的來自學界而有的來自產業界。整個討論以核心、次核心、外圍的任務、知識和技能的超大表來進行,項目總計應該有近百項,所幸研究員設計了一個討論方式,讓整個討論不至於按表操課到枯燥乏味,但是最後討論還是持續了三個半小時多。過程中,還有一些共同表達意見的部分,則又提供了一些貼心的小舉牌(如下圖)。 特別提出這個小舉牌其實是因為這種做法是相當值得稱許的。直觀來說,想法表達大致上就是「是」或「不」,這種極端答案,但實際上團隊討論時的確會存在實質願意配合而沒有特別想法的成員。這種時候逼迫他們非要選隊站,很容易提升作出選擇的困難或是導致討論變得極端。 回到 DevSecOps 人才職能的議題上,目前職能的項目和類型是以歐盟標準為核心,輔以美國的標準。 標準設計上,DevSecOps 工程師一職是被設計在安全交付此面向上,但安全「交付」的交付二字為這個職能帶來許多挑戰。面對不同類型的組織,其組織內的資安角色並不見得有如這類標準所列出的精美配置,所以這也使得該職能工程師的工作範圍可大可小。不過,可能會有人認為 DevSecOps 它是一種機制、文化或做事的方法,而非一個角色,這說法自然也沒什麼毛病,但就像 DevOps 本質上也是種軟體開發的做法、機制和文化,但最後市場還是多了很多 DevOps 工程師和部門,所以 DevSecOps 也很自然地往這方向發展。往好的方面看,這也代表這樣的機制、做法和文化被期待內建到組織中。或許文化這樣的概念會因為這些內建的演進漸漸地在組織中形成吧!? 所以簡單來說,從當前標準的職能定位來看,DevSecOps 這類角色有點像是昔日的安全工程師加上 DevOps 工程師的味道! 有這麼簡單!!!?? 這幾年在現場協助企業落地實施 DevSecOps 時,我比較容易感覺到這類角色常常就是我們半驕傲半苦笑說的一條龍工程師 再加上需要了解「安全知識」並且「知道如何將安全左移到每個軟體生命周期階段」,以便確保軟體在「端到端“交付”是安全的」。講到這兒~我不禁為這職能捏把冷汗,心裡直嘆好厲害的一個角色。

繼續閱讀